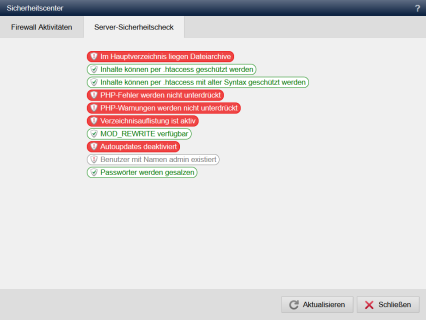

Sicherheitscenter: Server-Sicherheitscheck

Der Server-Sicherheitscheck, listet den Status der wichtigsten Sicherheitsprüfungen, die den Server und die Installation betreffen auf. Dadurch ist schnell erkennbar, ob z.B. sicherheitsrelevante Module fehlen oder falsch konfiguriert sind.

Bitte beachten Sie, dass dies keine Gewähr auf eine sichere Umgebung ist. Die Prüfung stellt lediglich eine Hilfestellung dar, um die Anwendung und Serverumgebung bestmöglichst abzusichern.

Bedienung

'Im Hauptverzeichnis liegen Dateiarchive / Im Hauptverzeichnis liegen keine Dateiarchive':

An dieser Stelle wird überprüft, ob im Hauptverzeichnis (DOCUMENT_ROOT der Domain) Archive (tgz, zip) abliegen.

Dateiarchive können je nach Inhalt eine potentielle Gefahr darstellen (Schadcode, etc.) bzw. ggf. vertrauliche Daten beinhalten.

Sofern direkt in der DOCUMENT_ROOT (DocRoot) der Domain Archive (z.B. zip-Dateien) liegen, erfolgt dieser Hinweis.

In

Archiven können zum z.B. Dateien mit Schadcode abliegen, vertrauliche

Informationen, etc. abliegen, weshalb aus Sicherheitsgründen darauf

hingewiesen wird.

'Inhalte können per .htaccess geschützt werden / Inhalte können per .htaccess nicht geschützt werden ':

An dieser Stelle wird überprüft, ob der Webserver den Einsatz von .htaccess Dateien mit Apache 2.4 Syntax erlaubt. Hierzu wird testweise das tmp-Verzeichnis aufgerufen, in dem standardmäßig eine .htaccess Datei abliegt.

Sofern kein Fehler-Status 403 zurückgegeben wird, geht die Prüfung davon aus, dass der Einsatz von .htaccess Dateien nicht erlaubt ist (Meldung: "Fehlgeschlagen").

Wenn ein Verzeichnisschutz (z.B. Authentifizierung über .htaccess) besteht, kann nicht geprüft werden, ob der klassische htaccess-Schutz (403) wirkt, weshalb ein 401er Fehler angezeigt wird.

Klären Sie im negativen Fall bitte mit Ihrem Provider, ob der Einsatz von .htaccess Dateien ermöglicht werden kann.

Weitere Informationen hierzu finden Sie in den weiterführenden Links (siehe unten).

'Inhalte können per .htaccess mit alter Syntax geschützt werden / Inhalte können per .htaccess mit alter Syntax nicht geschützt werden ':

An dieser Stelle wird überprüft, ob der Webserver den Einsatz von .htaccess Dateien mit alter Apache 2.2 Syntax erlaubt. Hierzu wird testweise das tmp-Verzeichnis aufgerufen, in dem standardmäßig eine .htaccess Datei abliegt.

Sofern kein Fehler-Status 403 zurückgegeben wird, geht die Prüfung davon aus, dass der Einsatz von .htaccess Dateien nicht erlaubt ist (Meldung: "Fehlgeschlagen").

Wenn ein Verzeichnisschutz (z.B. Authentifizierung über .htaccess) besteht, kann nicht geprüft werden, ob der klassische htaccess-Schutz (403) wirkt, weshalb ein 401er Fehler angezeigt wird.

Klären Sie im negativen Fall bitte mit Ihrem Provider, ob der Einsatz von .htaccess Dateien ermöglicht werden kann.

Weitere Informationen hierzu finden Sie in den weiterführenden Links (siehe unten).

'PHP-Fehler werden unterdrückt / PHP-Fehler werden nicht unterdrückt':

An dieser Stelle wird überprüft, ob über den Webserver bzw. die PHP-Einstellungen die Ausgabe von PHP-Fehlern unterdrückt werden.

Hierzu wird temporär eine Datei geschrieben, die Errors simuliert.

Sofern kein PHP-Fehler bzw. Fehler 500 zurückgegeben wird, geht die Prüfung davon aus, dass PHP so konfiguriert ist, dass PHP-Fehler nicht ausgegeben werden (Meldung: "OK"). Andernfalls geht die Prüfung davon aus, dass PHP-Fehler nicht unterdrückt werden (Meldung: "Fehlgeschlagen").

Klären Sie im negativen Fall bitte mit Ihrem Provider, ob Ihr Hosting-Paket so eingestellt werden kann, dass PHP-Fehler unterdrückt werden. Es sollte aber möglich sein, PHP-Fehler bei Bedarf ausgeben zu können, was z.B. über eine eigene php.ini oder einen ini_set möglich ist. Weitere Informationen

hierzu finden Sie in den weiterführenden Links (siehe unten).

'PHP-Warnungen werden unterdrückt / PHP-Warnungen werden nicht unterdrückt':

An dieser Stelle wird überprüft, ob über den Webserver bzw. die

PHP-Einstellungen die Ausgabe von PHP-Warnungen unterdrückt werden.

Hierzu wird temporär eine Datei geschrieben, die Warnings simuliert.

Sofern

keine PHP-Warnung bzw. Fehler 500 zurückgegeben wird, geht die Prüfung davon aus, dass

PHP so konfiguriert ist, dass PHP-Warnungen nicht ausgegeben werden

(Meldung: "OK"). Andernfalls geht die Prüfung davon aus, dass PHP-Warnungen nicht unterdrückt werden (Meldung: "Fehlgeschlagen").

Klären Sie im negativen Fall bitte mit Ihrem Provider, ob Ihr

Hosting-Paket so eingestellt werden kann, dass PHP-Warnungen unterdrückt

werden. Es sollte aber möglich sein, PHP-Warnungen bei Bedarf ausgeben zu

können, was z.B. über eine eigene php.ini oder einen ini_set möglich

ist.

Weitere Informationen

hierzu finden Sie in den weiterführenden Links (siehe unten).

'Verzeichnisauslistung ist aktiv / Verzeichnisauslistung ist deaktiviert':

An

dieser Stelle wird überprüft, ob der Webserver den Inhalt von

Verzeichnissen anzeigt, wenn das Verzeichnis ohne Angabe einer

index-Datei aufgerufen wird (z.B.: /de/).

Hierzu wird temporär ein Verzeichnis ohne index.php aufgerufen.

Sofern

Dateien und Unterverzeichnisse nicht direkt angezeigt werden und kein

Fehler-Status 403 zurückgegeben wird, geht die Prüfung davon aus, dass

die Auflistung von Inhalten nicht erlaubt ist (Meldung: "OK").

Andernfalls geht die Prüfung davon aus, dass Inhalte angezeigt werden

können (Meldung: "Fehlgeschlagen").

Klären Sie im negativen Fall

bitte mit Ihrem Provider, ob Ihr Hosting-Paket so eingestellt werden

kann, dass die Auflistung von Verzeichnisinhalten verhindert werden.

Weitere Informationen hierzu finden Sie in den weiterführenden Links (siehe unten).

'MOD_REWRITE verfügbar':

An dieser Stelle wird überprüft, ob der Webserver ein aktiviertes und nutzbares mod_rewrite Modul bereitstellt.

'Autoupdates aktiviert / Autoupdates deaktiviert':

An dieser Stelle wir überprüft, ob in den Systemeinstellungen (Allgemein) die Option "Autoupdates erlauben" aktiviert oder deaktiviert ist.

'Benutzer mit Namen admin existiert':

An dieser Stelle wird überprüft, ob unter den Benutzern der im Standard ausgelieferte Benutzer mit dem Benutzernamen admin existiert.

Sie sollten diesen Benutzernamen nach Möglichkeit nicht verwenden, da dies die Hürde für mögliche Angreifer heruntersetzt.

'Passwörter werden nicht gesalzen':

An dieser Stelle wird überprüft, ob in den Systemeinstellungen die Einstellung zum Salzen der Passwörter für die Benutzer aktiviert ist.

Hinweise

- Der Sicherheitscheck kann über die Systemeinstellungen (Allgemein) deaktiviert werden. Dies empfiehlt sich dann, wenn sichergestellt ist, dass die Sicherheitskriterien erfüllt sind und somit eine Prüfung bei jedem Startaufruf des Backends überflüssig ist.